ご無沙汰しておりました。2週間ぶりです。またまたT-Potが不具合がありまして、サーバーの入れ替えをしておりました。やはりDNSのDDoSは激しすぎるのか、T-Potにアクセスできなくなってしまいました。そのため2週間は観測できずです。

何とかアクセスできたときに「コマンド:top」で状況を見ると、「load average」が200を超えていました。4コアCPUなので、明らかにスペック不足です。RasberryPi4でも心もとなかったため、「GMKtec NucBox3」に変更していました。しかし、DNSによるDDoSは破壊力抜群で、見事に破壊されました。

そのため、今回からは、サーバーのスペックはそのままで、数か月おきにサーバーを入れ替えていこうと考えました。それでうまくいくといいのですが・・・・

Sorry it's been a while; it's been two weeks. T-Pot has been having problems again, and we had to replace the server. I guess the DNS DDoS is still too severe, and I could not access T-Pot anymore. Therefore, we could not observe for two weeks.

When I managed to access T-Pot, I found that the "load average" was over 200, which was obviously not enough for my 4-core CPU, and I had to change to "GMKtec NucBox3" because even RasberryPi4 was not enough. However, DDoS by DNS was very destructive and was destroyed successfully.

Therefore, from this time on, we decided to keep the same server specs and replace the server every few months. I hope that will work. ・・・・

Translated with DeepL.com (free version)

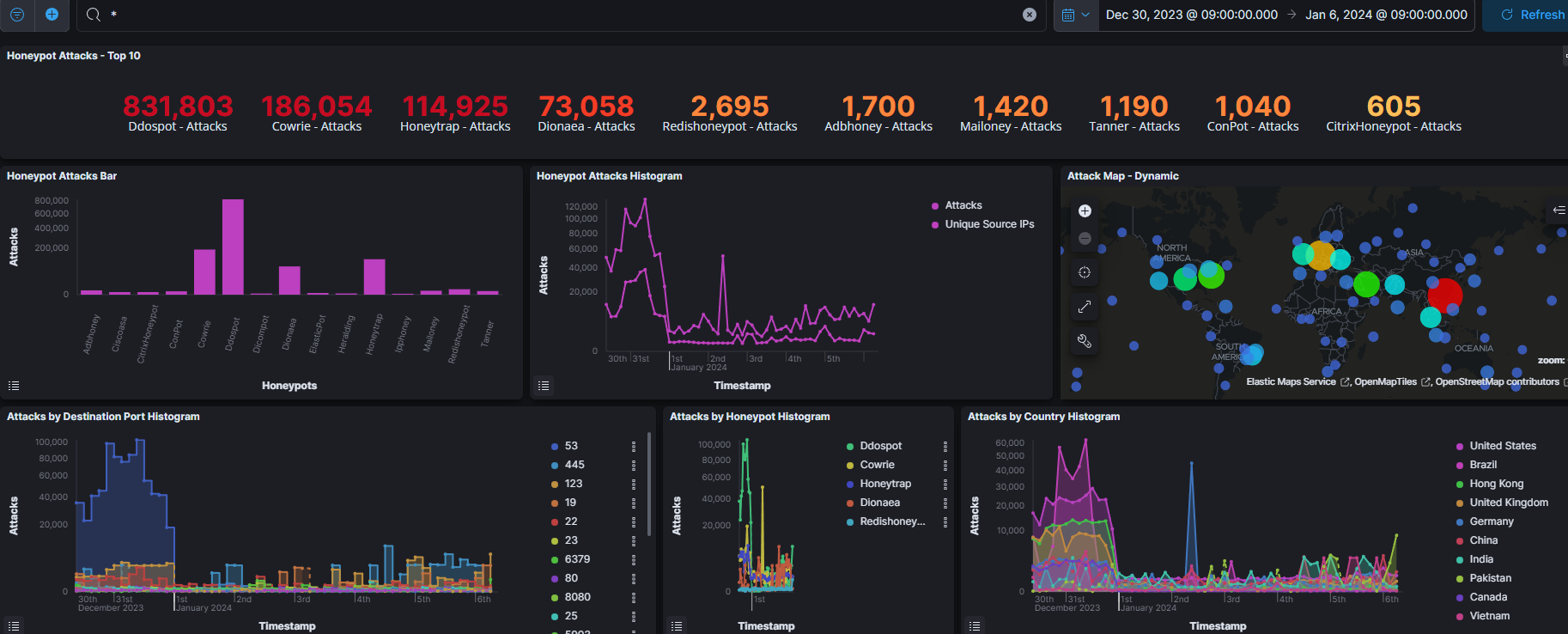

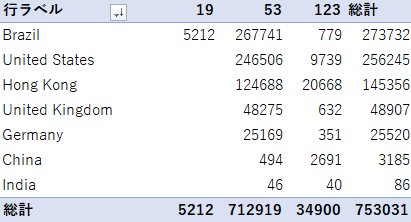

今週のアクセス数上位ポート

今週は121万件でした。前回12/9の週の300万件に比べると1/3ですが、53番(DNS)が1/1(JST)から突然亡くなったことを考慮すると、実はそれほど変わらなかったかもしれません。

私の環境はISPからの動的IPのため、不定期でグローバルIPアドレスが変化します。ちょうど1/1でグローバルIPアドレスが変更されてました。その影響が以下の図のようなことになった原因でしょう。

There were 1.21 million cases this week. This is 1/3 of the 3 million cases from the previous week of 12/9, but considering that number 53 (DNS) has suddenly died since 1/1 (JST), it may not have actually changed that much.

My environment is dynamic IP from ISP, so the global IP address changes irregularly. Just on 1/1, the global IP address was changed. That effect is probably the cause of what happened as shown in the following figure.

Translated with DeepL.com (free version)

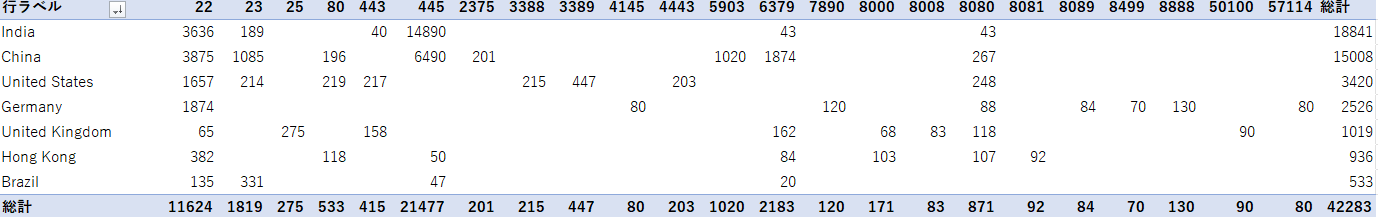

アクセス数上位ポート(DDoS以外) ①445(SMB) ②22(SSH) ③23(telnet) ④6379(Redis) ⑤80(HTTP)

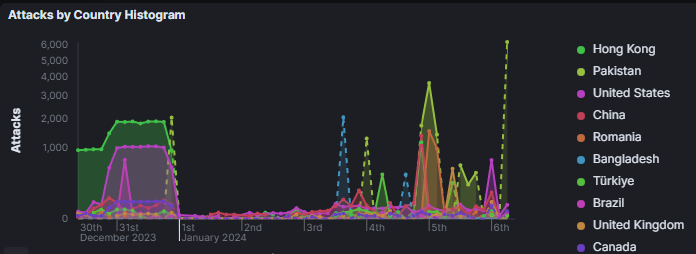

グローバルIPアドレスの変動によって、DNSやNTPによるアクセスが突然なくなりました。しかし他のポートは、そこまで影響があったに様には見えません。ということは、グローバルIPアドレスに依存したアクセスというよりは、広く探索しているというものなのでしょうか?

Top ports accessed (other than DDoS) ①445 (SMB) ②22 (SSH) ③23 (telnet) ④6379 (Redis) ⑤80 (HTTP)

Due to the change in global IP addresses, access by DNS and NTP suddenly disappeared. However, other ports do not seem to have been affected that much. Does this mean that access is not dependent on the global IP address, but rather a broad search?

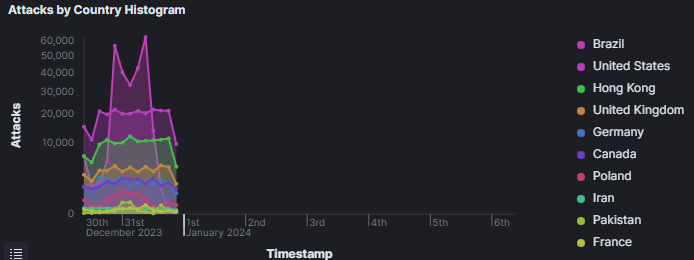

12/31でプツッとDDoSがなくなりました。先ほども書きましたが、グローバルIPアドレスが変更されたことが影響しているのでしょう。あまりに見事になくなったので、感動すら覚えます。またいつかDNSのDDoSは復活するのでしょうか。

これも、12/31までで突然、ほぼなくなりました。しかし、微妙に残り続けています。1/3あたりからは、通常のアクセスが増え始めています。今後どのようになっていくでしょうか?

The DDoS stopped popping up on 12/31. As I mentioned earlier, this is probably due to the change in global IP addresses. The disappearance was so spectacular that I am even impressed. I wonder if DDoS in DNS will come back someday.

This, too, is suddenly almost gone by 12/31. However, it continues to remain subtle, and normal access is beginning to increase around 1/3. What will happen in the future?

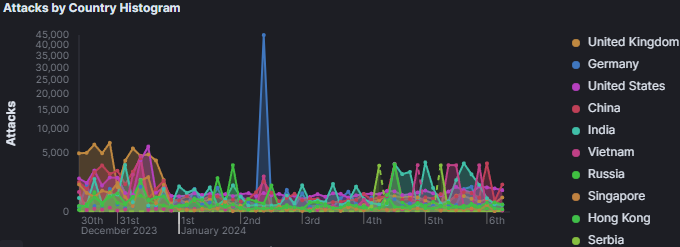

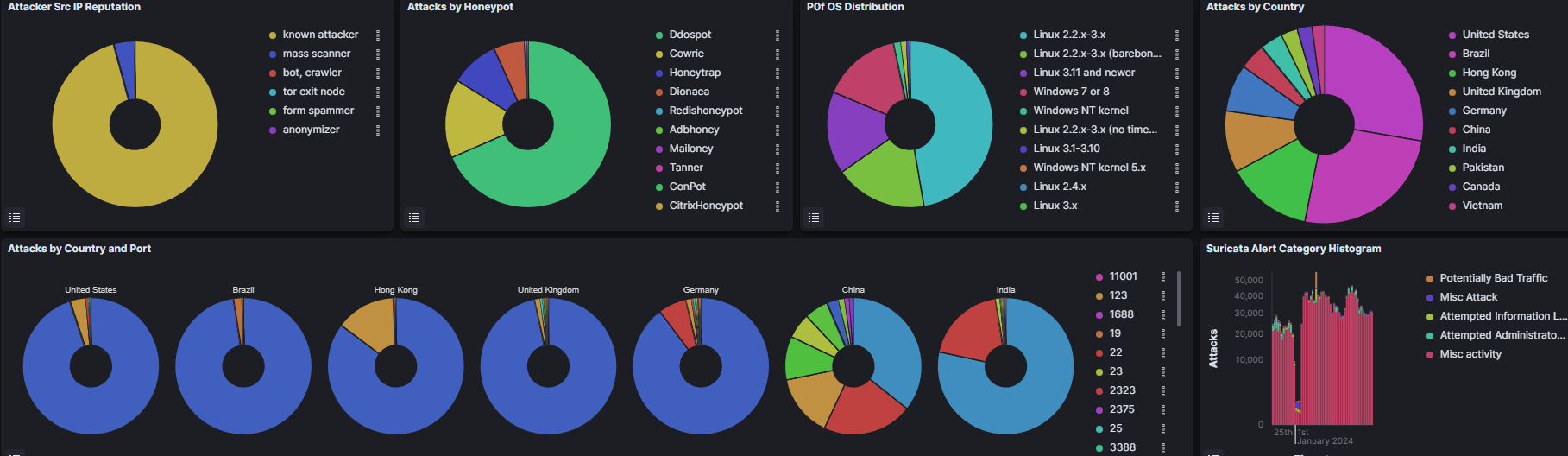

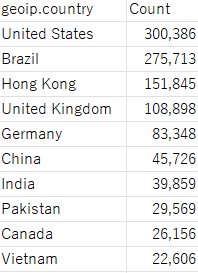

今週のアクセス数上位国

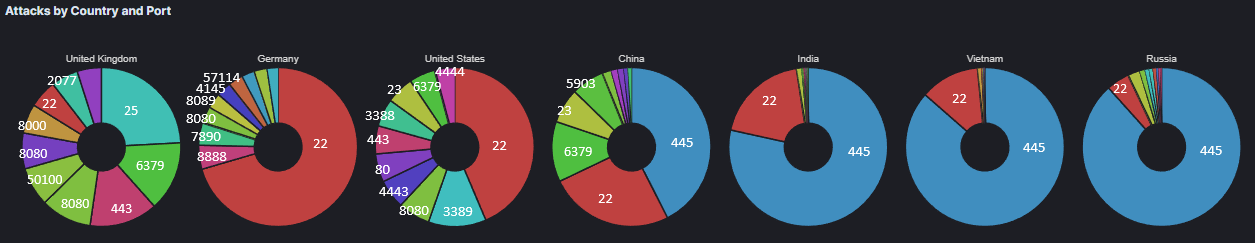

アクセス数上位国(DDoS以外)

① インド(445)SMB

② 中国(445)SMB

③ アメリカ(22)SSH

④ ドイツ(22)SSH

⑤ イギリス(25)SMTP

今回は、イギリスが5位に入っています。とても珍しい気がします。しかもSMTPなのでより珍しいです。「Attacks by Countory and Port」を見ても、イギリスだけは、特定のポートに偏らず、いろいろなポートへのアクセスが見られます。

Top countries by number of accesses (other than DDoS)

① India (445) SMB

② china(445)SMB

③ U.S.A. (22) SSH

④ Germany (22) SSH

⑤ United Kingdom (25) SMTP

This time, the United Kingdom is in fifth place. I feel it is very unusual. And it is even more unusual because it is SMTP. Looking at the "Attacks by Countory and Port," only the United Kingdom is not biased toward a specific port, and accesses to various ports can be seen.

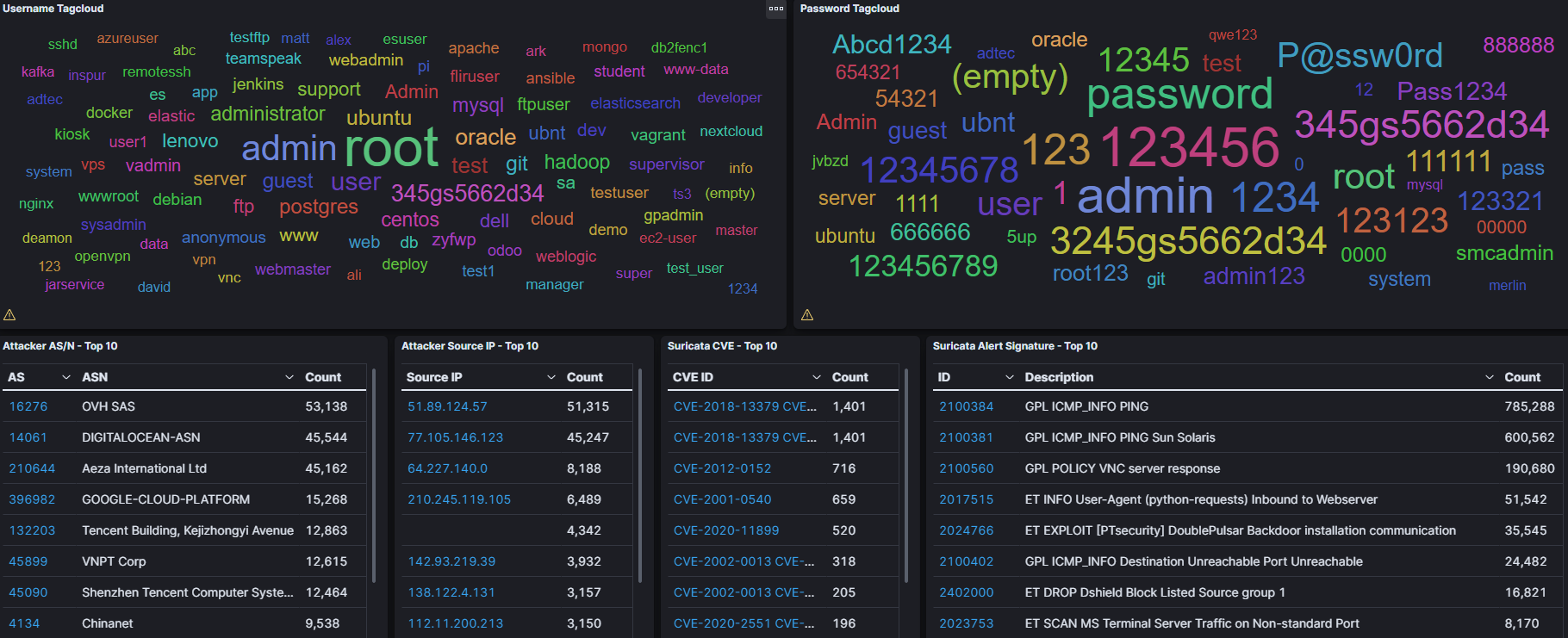

今週の攻撃IDパスワード

コメント