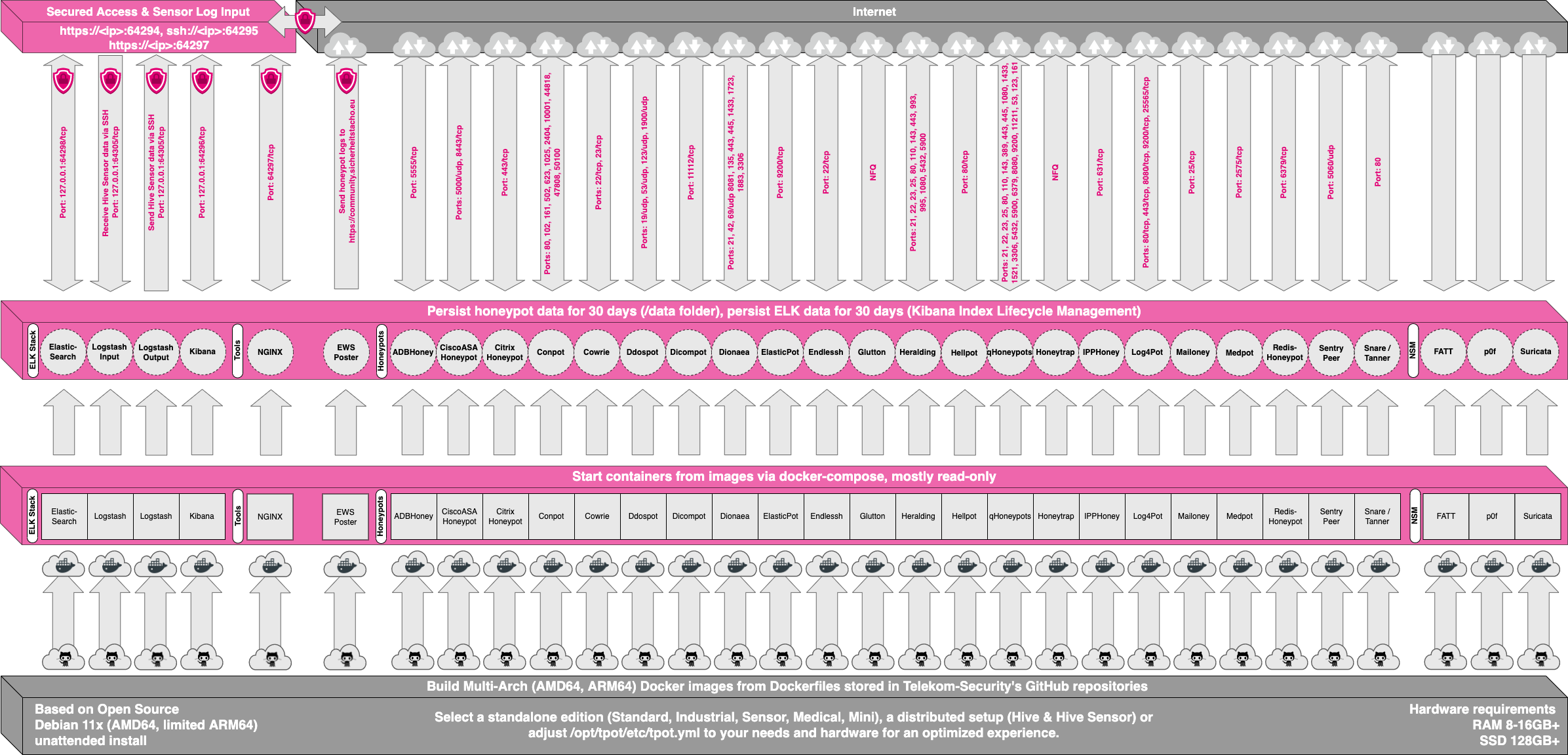

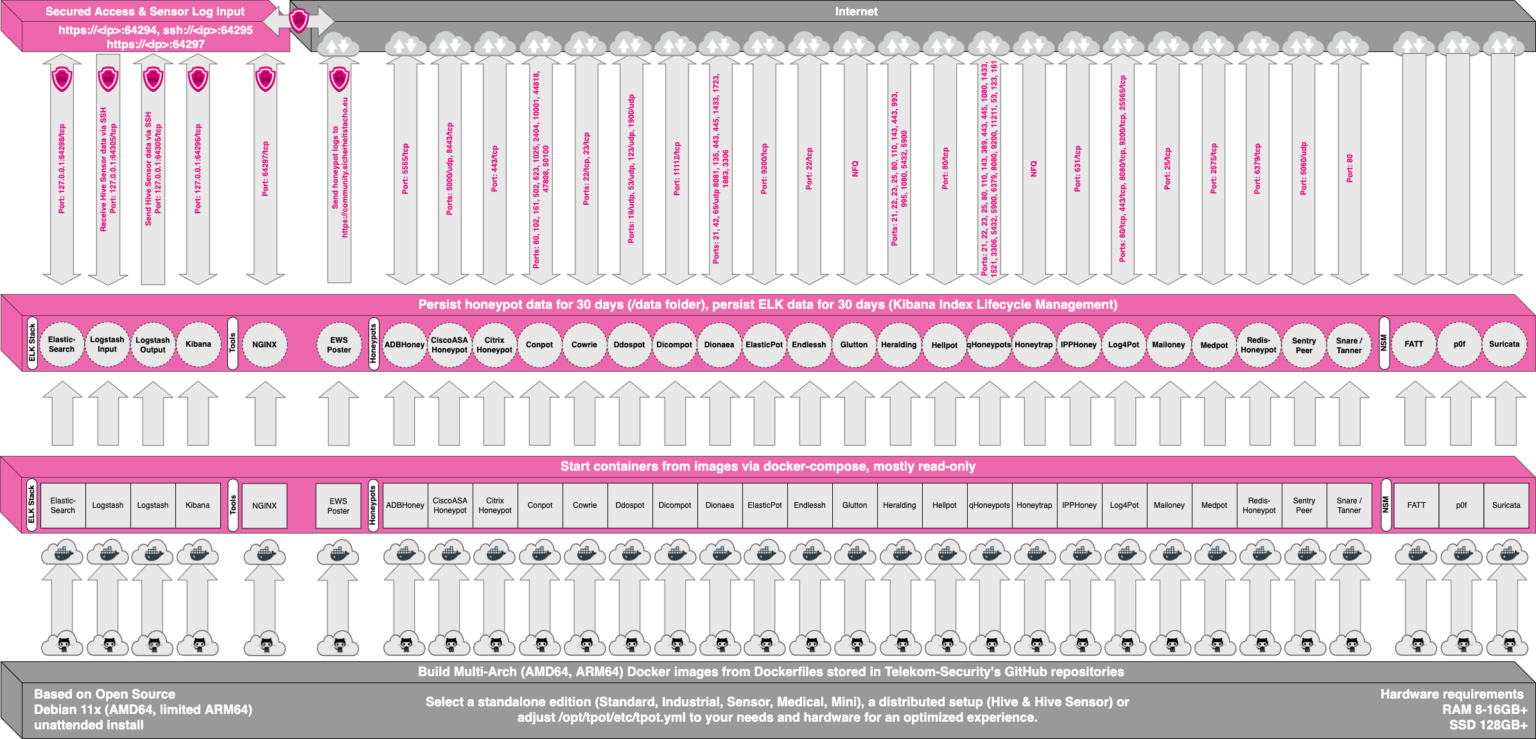

T-Potでは、以下のとおりの構成になっています。Dockerを使って様々なハニーポットを構成しているため、 Debian 11 (Bullseye) をベースにインストールをするとき、下手にnginxを先にインストールをするなどしてしまうと、うまく動かないということになります。わたしはそれで1週間くらい無駄にしました。

以下は、T-Potのソースページからの抜粋です。

ADBHoney (port:5555)

/data/adbhoney /downloads ○捕獲したマルウェアのハッシュ値 /log/adbhoney.log ○観測した攻撃の一部始終 /log/adbhoney.json ○adbhoney.logのjson保存

Mailoney(port:25)

/data/mailoney/ /log/commands.log ○「EHLO User」「AUTH LOGIN」「QUIT」などの一連のログイン試行が見られます。 /log/mail.log ○オープンリレーで送信させようとしたメールの内容が見られます

Cowrie(Port22,23)

/data/cowrie/ /downloads ○ ダウン度ロードされたファイルのハッシュ値 /keys ○ ssh用の鍵を収納 /misc ○ ??? /log/cowrie.json ○ json形式のトランザクション出力。ログイン試行の「ID」「Password」が見られます。 /log/tty ○ 再生可能なセッションログが収納されます。

Sentrypeer(Port5060)

/data/sentorypeer /log/sentrypeer.json ○ json形式でSIPのやり取りデータを格納。 /downloads ○ ダウン度ロードされたファイルのハッシュ値 /keys ○ ssh用の鍵を収納 /misc ○ ??? /log/cowrie.json ○ json形式のトランザクション出力。ログイン試行の「ID」「Password」が見られます。 /log/tty ○ 再生可能なセッションログが収納されます。

| ハニーポット | ツール | サービス |

| adbhoney ciscoasa citrixhoneypot conpot cowrie ddospot dicompot dionaea elasticpot elk endlessh ews fatt glutton hellpot heralding honeypots honeysap honeytrap ipphoney log4pot mailoney medpot nginx p0f redishoneypot sentrypeer spiderfoot suricata tanner | Cockpit Cyberchef Elastic Stack Elasticvue Geoip-Attack-Map P0f Spiderfoot Suricata | T-Pot は、基本的に 5 つのグループに分けられる多数のサービスを提供しています。 1 OSが提供するシステムサービス ○ 安全なリモート アクセスのための SSH。 ○ Web ベースのリモート アクセス、管理、および Web ターミナル用のコックピット。 2 エラスティック スタック ○ イベントを保存するためのエラスティックサーチ。 ○ イベントを取り込み、受信し、Elasticsearch に送信するための Logstash。 ○ 美しくレンダリングされたダッシュボードにイベントを表示するための Kibana。 3 ツール ○ Kibana、CyberChef、Elasticvue、GeoIP AttackMap、Spiderfoot へ の安全なリモート アクセス (リバース プロキシ) を提供する NGINX。 ○ CyberChef は、暗号化、エンコード、圧縮、およびデータ分析のための Web アプリです。 ○ Elasticvue は、Elastic Search クラスターを閲覧および操作するための Web フロント エンドです。 ○ Geoip Attack Map T-Pot の美しくアニメーション化された攻撃マップ。 ○ Spiderfoot は、オープン ソースのインテリジェンス自動化ツールです。 4 ハニーポット ○ 選択したエディションおよび/またはセットアップに基づく 22 の利用可能なハニーポットの選択。 5 ネットワーク セキュリティ モニタリング(NSM) ○ pcap ファイルとライブ ネットワーク トラフィックからネットワーク メタデータと フィンガープリントを抽出するための pyshark ベースのスクリプトを Fatt します。 ○ P0f は、純粋にパッシブなトラフィック フィンガープリンティングのためのツールです。 ○ Suricata ネットワーク セキュリティ監視エンジン。 |

必要なポート

| ポート | プロトコル | 方向 | 説明 |

|---|---|---|---|

| 80、443 | TCP | 発信 | T-Pot 管理: インストール、更新、ログ (Debian、GitHub、DockerHub、PyPi、Sicherheitstacho など) |

| 64294 | TCP | 着信 | T-Pot 管理: Cockpitへのアクセス |

| 64295 | TCP | 着信 | T-Pot 管理: SSH へのアクセス |

| 64297 | TCP | 着信 | T-Pot 管理 NGINX リバース プロキシへのアクセス |

| 5555 | TCP | 着信 | ハニーポット: ADBHoney |

| 5000 | udp | 着信 | ハニーポット: CiscoASA |

| 8443 | TCP | 着信 | ハニーポット: CiscoASA |

| 443 | TCP | 着信 | ハニーポット: CitrixHoneypot |

| 80、102、502、1025、2404、10001、44818、47808、50100 | TCP | 着信 | ハニーポット: Conpot |

| 161、623 | udp | 着信 | ハニーポット: Conpot |

| 22、23 | TCP | 着信 | ハニーポット:Cowrie |

| 19, 53, 123, 1900 | udp | 着信 | ハニーポット: Ddospot |

| 11112 | TCP | 着信 | ハニーポット: Dicompot |

| 21、42、135、443、445、1433、1723、1883、3306、8081 | TCP | 着信 | ハニーポット: Dionaea |

| 69 | udp | 着信 | ハニーポット: Dionaea |

| 9200 | TCP | 着信 | ハニーポット: Elasticpot |

| 22 | TCP | 着信 | ハニーポット:Endlessh |

| 21、22、23、25、80、110、143、443、993、995、1080、5432、5900 | TCP | 着信 | ハニーポット: Heralding |

| 21、22、23、25、80、110、143、389、443、445、1080、1433、1521、3306、5432、5900、6379、8080、9200、11211 | TCP | 着信 | ハニーポット: qHoneypots |

| 53、123、161 | udp | 着信 | ハニーポット: qHoneypots |

| 631 | TCP | 着信 | ハニーポット:IPPHoney |

| 80、443、8080、9200、25565 | TCP | 着信 | ハニーポット: Log4Pot |

| 25 | TCP | 着信 | ハニーポット: Mialoney |

| 2575 | TCP | 着信 | ハニーポット:Medpot |

| 6379 | TCP | 着信 | ハニーポット: Redishoneypot |

| 5060 | udp | 着信 | ハニーポット: SentryPeer |

| 80 | TCP | 着信 | ハニーポット:Snare(Tanner) |

コメント