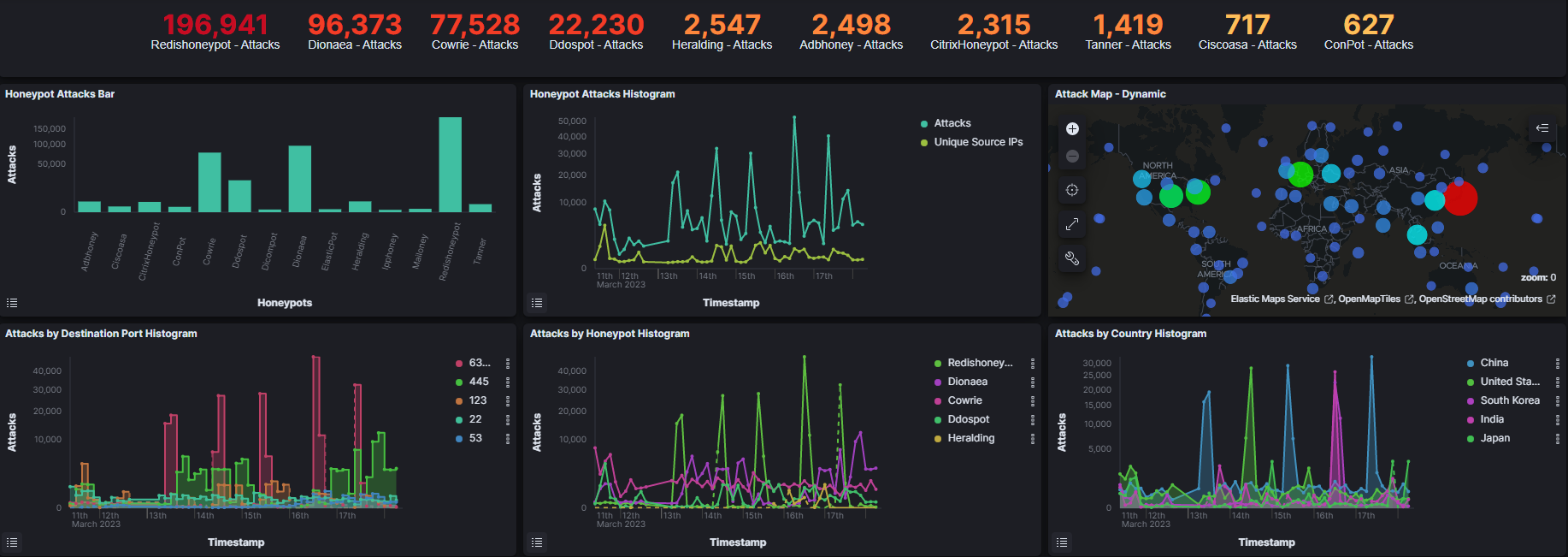

今週のアクセス数上位ポート Top Ports Accessed This Week

今週は37万件でした。アクセス数上位ポート ①6379 ②445 ③123 ④22 ⑤53

今週は、3月12日18:00~13日6:00(JST)まで不具合で観測できていません。

ただその分を除いても、6379番ポートへのアクセスと53番ポートへのアクセスが特徴的でしょうか?

This week it was 370,000. Highest number of access ports ①6379 ②445 ③123 ④22 ⑤53

This week, we have not been able to observe from 18:00 on March 12th to 6:00 on March 13th (JST) due to a problem.

However, even if you exclude that part, is access to port 6379 and access to port 53 characteristic?

6379番ポートへ来るときは、左図のように集中して攻撃が来ます。

そして、3月13日~17日までのそれぞれ12時頃(JST)に6379番ポートへの攻撃が「中国」「アメリカ」「中国」「韓国、インド」「中国」の順番で来ています。面白い!!

And from March 13th to 17th, around 12:00 (JST), attacks on port 6379 came in the order of "China", "United States", "China", "Korea, India", and "China". interesting! !

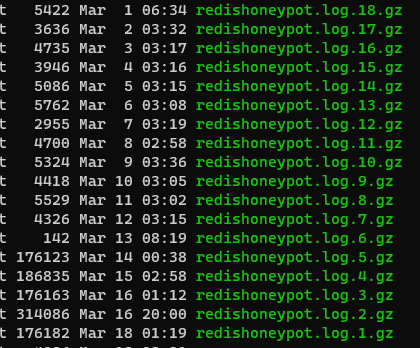

右図が、6379番ポートへ来た攻撃の圧縮ファイルデータですが、13日まではそれほど多くなかった攻撃が、その日を境にどんと増えてます。「Redis」を標的としたクリプトジャッキングキャンペーンがあるようですが、その影響でしょうか?うちのハニーポットではログイン試行が大量が来ていました。ログインに成功しなかったため、ファイルのダウンロード等の記録がないものと思われます。ただ、手口が公開されたことにより、スキャンが増えたのだと思います。

The figure on the right is the compressed file data of the attack that came to port 6379.

The number of attacks, which had not been so many until the 13th, has increased steadily since that day.It seems that there is a cryptojacking campaign targeting "Redis". My honeypot was getting a lot of login attempts.However, since the login was not successful, it seems that there is no record of file downloads, etc. However, I think that scanning increased because the modus operandi was made public.

さて、あと一つ53番ポートへのアクセスが増えています。今回は5位でしたが、2022年12月10~の週でも言いましたが、DDoS攻撃のドメインを押収したこの週からは、ほとんど53番ポートへのDDoSを観測していませんでしたが、今週はとうとう再び顔を見せるようになりました。復活の兆しでしょうか?

Well, one more access to port 53 is increasing. This time it was 5th place, but as I said in the week from December 10, 2022, since this week when the domain of the DDoS attack was seized, almost no DDoS to port 53 was observed. This week he finally showed his face again. Is it a sign of revival?

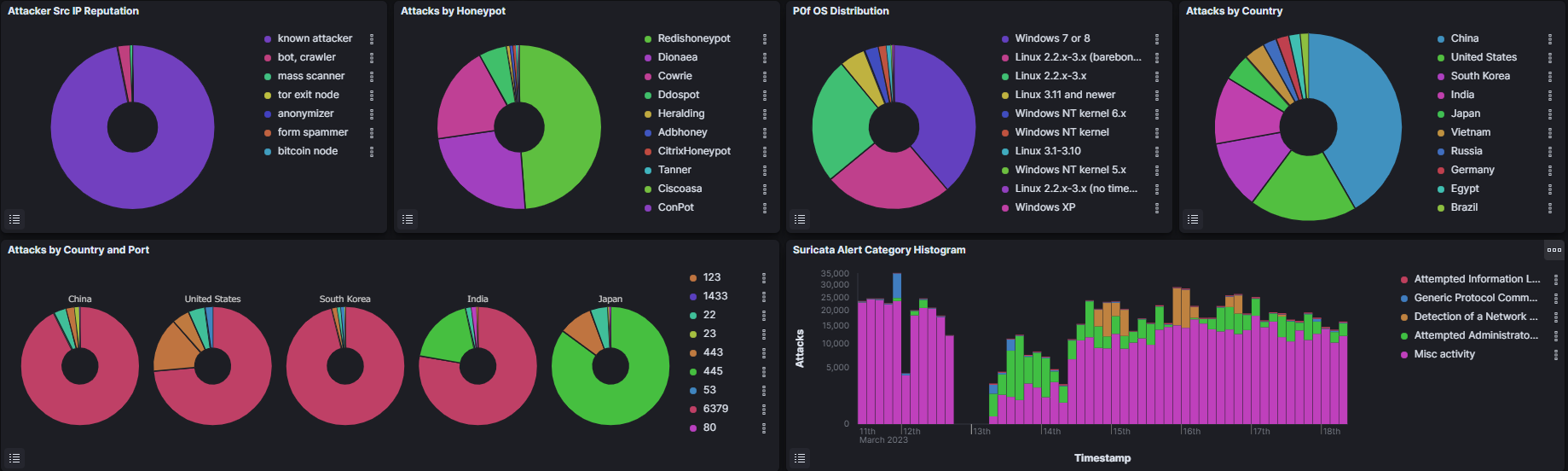

今週のアクセス数上位国 Top countries accessed this week

アクセス数上位国 ①中国 ②アメリカ ③韓国 ④インド ⑤日本

今週は6379番ポートが独占です。一日置きに集中アクセスのあった「中国」「アメリカ」「韓国」「インド」が上位を占めました。

Countries with the highest number of accesses ①China ②USA ③Korea ④India ⑤Japan

Port 6379 is exclusive this week. "China", "USA", "Korea", and "India", which were accessed intensively every other day, ranked high.

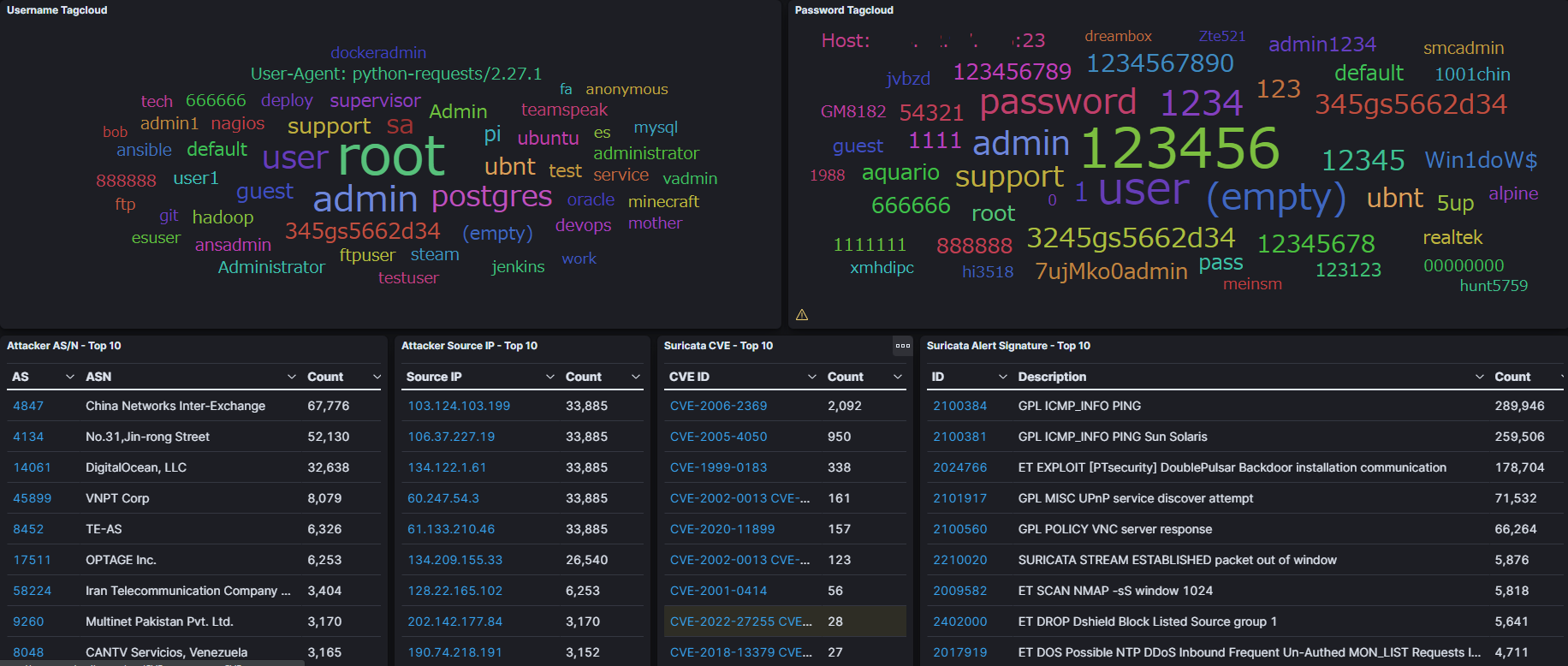

今週の攻撃IDパスワード Attack ID & password of the week

今週もグローバルIPアドレス名指し攻撃がありました。久しぶりにあったと思ったら2週連続です。

There was a global IP address pointing attack this week as well. It's been 2 weeks in a row when I thought it was the first time in a while.

一週間の出来事

| 3/12 | 沼尻産業は、ファイルサーバーがランサムウェアに感染し、情報流出の可能性があることを発表した。氏名、社名、住所、電話番号、メールアドレス等の可能性があるという。 | 3/14 SecurityNext |

| 3/16 | 警察庁が2022年の日本サイバー空間におけるサイバー脅威の情勢等についてを公開した。 ランサムウェア感染拡大。 政府機関のウェブサイトが閲覧不能になる事案について親ロシア派は犯行をほのめかす。 サイバー空間における探索行為は高水準を維持。 | 3/18 ITMedia |

| 3/14 | Microsoftは、Windows版の「MicrosoftOutlook」にCriticalの権限昇格の脆弱性が存在すると明らかにした。「Outlook」のゼロデイ脆弱性「CVE-2023-23397」に関連し、脆弱性が悪用されていないかを確認するためのスクリプトを提供している。 | 3/17 ITMedia |

| 3/15 | 個人情報保護委員会は、総務省、経済産業省、警察庁、内閣サイバーセキュリティセンター(NISC)、などのサイバーセキュリティ関係省庁のほか、所管する情報処理推進機構(IPA)、情報通信研究機構(NICT)、JPCERTコーディネーションセンター、日本サイバー犯罪対策センター(JC3)、地方公共団体情報システム機構(J-LIS)などとの連携体制について明確化した覚書等を締結した。 | 4/4 SecurityNext |

| 3/15 | テレビやラジオ、コマーシャルなどの政策を手掛ける放送映画製作所は、ランサムウェアによる被害が発生したと発表した。 3月5日正午頃 サーバーに障害発生し、第三者による不正アクセスの痕跡を発見。 データもロックされており、業務に関する情報が外部流出した可能性を完全に否定することは難しく、2次被害を防ぐために発表したという。 | 3/16 SecurityNext |

| 3/16 | 警察庁は、令和4年度におけるサイバー空間をめぐる脅威の情勢を発表した。ランサムウェアによる被害が増加しており、バックアップは取っていた企業も多いが、復元できたのは2割未満。感染経路については、「VPN機器からの侵入(約61%)」。「リモートデスクトップからの侵入(約18.6%)」「不審メールやその添付ファイル(約8.6%)」となっている。 | 3/22 SecurityNext |

コメント